¿En qué podemos ayudar a tu empresa?

Envíanos tu información para asesorarte mejor

5 tipos de Ataques de Ingeniería Social que amenazan a tu empresa

Los hackers generalmente buscan aprovecharse de la falta de conocimiento de los usuarios. Debido a la velocidad a la que progresa la tecnología, numerosos consumidores y trabajadores no son conscientes del valor real de los datos y no saben a ciencia cierta cuál es la mejor manera de evitar que su información se ponga en riesgo.

Este tipo de amenazas de seguridad son un dolor de cabeza constante para las empresas sin importar si son grandes o pequeñas. A este tipo de amenazas se las denomina ataques de ingeniería social y los departamentos de TI han identificado 5 tipos de ataque principales.

1.

Spear Phishing

Este tipo de suplantación de identidad es una forma especial de ataque cibernético. Se deriva de la suplantación tradicional que sucede con intenciones maliciosas. En un ataque de phishing tradicional, la víctima cae de manera aleatoria en la mira del atacante. En un ataque de spear phishing, a veces se espía a la víctima durante semanas o meses. Así, se aprenden hábitos, se registran preferencias y esto sirve para crear un dossier personal con datos cuidadosamente recopilados, para realizar ataques de correo electrónico y phishing a medida.

Los ciberdelincuentes se hacen pasar por consumidores online, bancos, familiares, amigos o incluso compañeros de trabajo. La mayoría de los correos electrónicos están diseñados de tal manera que incluso la dirección y el contenido del remitente parecen legítimos. El objetivo del atacante es tener acceso a información personal sensible: no es raro que se espíen los datos de acceso a las cuentas bancarias convencionales o a los perfiles y cuentas online.

2. Baiting

También conocido como cebo o gancho, el baiting consiste en dejar abandonado un dispositivo de almacenamiento extraíble (ya se trate de un USB, CD, DVD o un móvil) infectado con software malicioso. Se deja alguno de dichos dispositivos en algún lugar a la vista para así tentar a la víctima a que lo coja y revise su contenido. Una vez que lo ejecuta en su computadora, el contenido malicioso se propaga por el sistema o red. De esta forma, el ciberdelincuente tendrá acceso a toda clase de datos e información, ya sea personal o empresarial, además de poder tomar el control del equipo e infectar a otros.

3. Pretexting

En este caso, el atacante utiliza un pretexto, una historia, para engañar al usuario. Se contacta a la posible víctima y se hace pasar por alguien con autoridad para poder recopilar información y datos confidenciales de importancia. Supuestamente, el objetivo es ayudar a la persona y evitarle problemas. Se suele emplear este método de ingeniería social para atacar a usuarios particulares y también empresas. Es común pedir información para acceder a cuentas bancarias y datos privados. Por ejemplo, suele hacerse pasar por un banco que pide información al cliente para comprobar su identidad o resolver alguna incidencia. Así es como se pueden aprovechar de una serie de datos sensibles que el atacante solicita: información fiscal, datos de cuenta, dirección… todo lo que pueda ser usado en tu contra, para acceder a las cuentas o llevar a cabo otros ataques.

4. Quid Pro Quo

Los ataques de Quid Pro Quo funcionan a partir de una promesa: la obtención de un beneficio a cambio de información. El supuesto beneficio suele ser un servicio. Puede tratarse de una solicitud de información a cambio de algún tipo de compensación, que puede ser una suscripción gratuita, el acceso a algún juego o servicio en línea a cambio de credenciales de inicio de sesión. Otro caso es el de algún supuesto investigador que pide tu contraseña como parte de un experimento a cambio de una suma de dinero. Uno de los ataques más comunes de este género consiste en estafadores que se hacen pasar por personal de TI. Llaman a los teléfonos de la organización, ofrecen asistencia y prometen una resolución rápida a cambio de que el empleado desactive su programa antivirus e instale un malware que tiene la apariencia de una actualización de software.

5. Contact Spamming

Se conoce como spam, correo basura o sms basura a los mensajes no solicitados, por lo general de tipo publicitario, que son enviados de manera masiva y que perjudican al receptor. Aunque se puede hacer a través de distintos medios, la más común se basa en el correo electrónico. Otras formas en las que aparece el correo basura incluyen grupos de noticias, motores de búsqueda, foros, blogs, además de pop-ups e innumerables tipos de imagen y texto en la red. El correo basura también puede tener como objetivo los smartphones (a través de mensajes de texto) y los sistemas de mensajería instantánea. El spam también puede incluir a los virus sueltos en la red y a páginas filtradas que se activan por medio del ingreso a páginas de comunidades o grupos. El contact spamming, por su parte, tiene que ver con los mensajes basura que parecerían provenir de algún miembro de nuestra lista de contactos (o que parecería que nosotros enviamos a alguno de nuestros contactos) pero que contienen algún programa perjudicial

Cómo proteger a tu empresa de este tipo de ataques

Para protegerse contra este tipo de ataques, hay que contar con Soluciones Tecnológicas estratégicas de seguridad informática adecuadas según el giro de negocio y los equipos usados por la empresa. Esto debe incluir mejores prácticas y es muy recomendable verificar la fuente. Comprueba adónde conducen los enlaces: los hipervínculos fraudulentos son fáciles de detectar. Además, recuerda que si te llaman del banco, siempre te formularán preguntas de seguridad antes de realizar cambios en tu cuenta. Si tu programa de correo electrónico no filtra bien el spam, tal vez convenga cambiar la configuración. Los filtros de spam óptimos utilizan información de distinta índole para determinar qué mensajes podrían ser no deseados. También es importante proteger los dispositivos para que, en caso de un ataque, se limite el acceso a la información. Actualiza regularmente el software, utiliza la autenticación de dos factores y mantente informado sobre los nuevos riesgos de ciberseguridad.

TEUNO

cuenta con especialistas expertos en ethical hacking, implementación de procesos y tecnologías, que ayudan a identificar y evitar estas amenazas a tiempo.

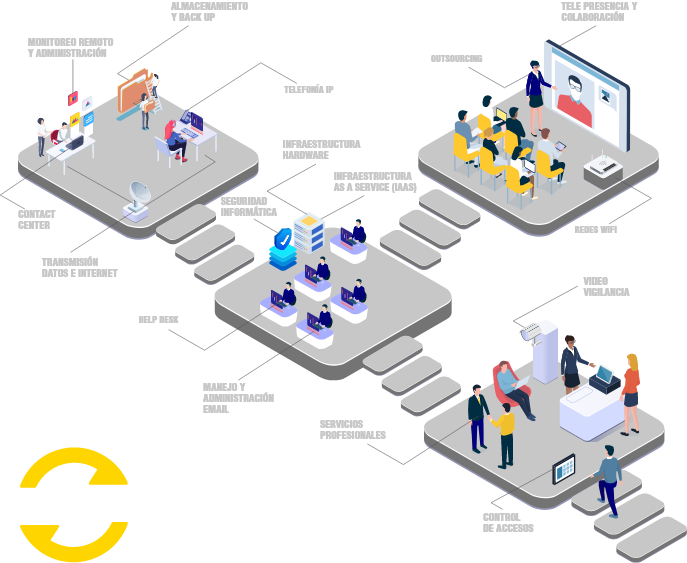

Ofrecemos una serie de

Soluciones Tecnológicas

en Ecuador relacionadas conConectividad y Networking

.

Nuestras soluciones posibilitan la conectividad local y remota de empresas y personas, además de observar en tiempo real el comportamiento de sus principales componentes de infraestructura, seguridad y networking. Además, contamos con una serie de productos que garantizan la seguridad en todo el perímetro sin importar la ubicación del usuario.

Los artículos más populares

¿Tienes alguna pregunta?

¡Hablemos!

¡Hablemos!